Nouveau sujet concernant Active Directory ! (on s’en lassera jamais  ). On va parler de contrôleur de domaine en lecture seule (Read Only Domain Controller in english please), plus connu sous l’acronyme RODC !

). On va parler de contrôleur de domaine en lecture seule (Read Only Domain Controller in english please), plus connu sous l’acronyme RODC !

La particularité d’un RODC c’est qu’il n’est pas modifiable directement et donc par conséquent, bien plus sécurisé. Il prendra ses modifications grâce à des réplications entre lui et un (ou plusieurs) contrôleur de domaine standard.

Ce tuto détaillera l’installation d’un RODC sur le site distant d’une entreprise. A vos maquettes !

Installation d’un contrôleur de domaine en lecture seule distant

Un petit tour du côté du cahier des charges avant de se lancer !

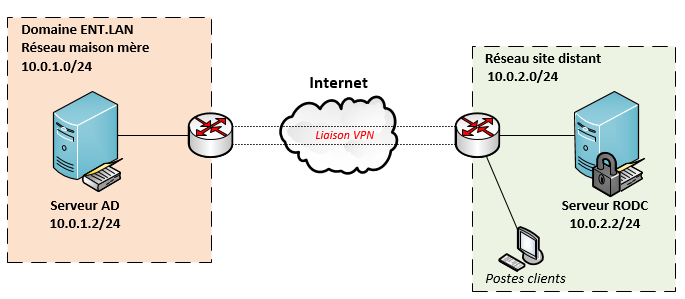

Une entreprise possède sa maison mère à Paris. Elle a décider d’ouvrir un bureau à Marseille avec une dizaine d’employés. Le but c’est que ces 10 employés soient logés à la même enseigne que ceux se trouvant à Paris et puissent accéder aux ressources fournies par la maison mère. Une liaison VPN existe déjà entre les 2 sites et ne sera pas détaillée dans cet article.

Le problème soulevé, c’est qu’en cas de coupure de la liaison entre les deux sites, les utilisateurs de Marseille ne pourront même plus s’authentifier sur le domaine de l’entreprise ! Et l’équipe informatique ne souhaite pas avoir des flux d’authentification ou de résolutions de noms qui traversent la liaison VPN en permanence. Il a été décidé qu’ajouter un second contrôleur de domaine, localisé à Marseille, serait une bonne solution. Voici le schéma réseau simplifié de l’infrastructure envisagée :

Un serveur jouant le rôle de contrôleur de domaine pour le domaine ent.lan doit donc être installé sur le site distant. La particularité de ce contrôleur de domaine est qu’il y sera impossible d’administrer Active Directory car il sera en lecture seule. C’est ce qu’on appelle un RODC : Read Only Domain Controller.

Il ne servira qu’à authentifier les postes et les utilisateurs et appliquera également les stratégies de groupe. Comme la base de données Active Directory ne sera pas modifiable, même s’il est compromis, il ne sera pas possible d’en prendre le contrôle en créant un nouvel utilisateur administrateur par exemple et ceci n’impactera pas le serveur AD principal de l’entreprise.

Un lien de réplication sera mis en place entre les deux serveurs, lien qui transitera à heures fixes, à travers la liaison VPN. Le serveur AD du site local transmettra les modifications de l’Active Directory au serveur RODC du site distant mais également les modifications du DNS afin que les utilisateurs du site distant disposent toujours d’un service de résolution de nom en local pour accéder à Internet en cas de coupure de la liaison inter-sites.

Pour des raisons budgétaires (et aussi un peu pour corser les choses…), le serveur RODC du site distant est un Windows Server 2016 « core », c’est-à-dire qu’il ne dispose pas d’une interface graphique. Il sera géré directement depuis le serveur AD mais il faut pour cela commencer par le paramétrer à minima. Les configurations de base seront effectuées en ligne de commande avec le langage Powershell.

Je vous laisse installer un Windows Serveur 2016 en version Core et nous pourrons poursuivre…

C’est fait ? OK well on va maintenant le préparer à rentrer dans le domaine !

———————————————-

A la fin de l’installation, authentifiez-vous sur le serveur RODC avec le compte administrateur et le mot de passe défini pendant l’installation.

Appelez une console Powershell en saisissant simplement « powershell.exe » dans le prompt.

On va commencer par renommer le serveur en « RODC » pour qu’il soit reconnaissable facilement et le rebooter pour appliquer le nouveau nom. La commande est la suivante :

Rename-Computer –NewName "RODC" | shutdown.exe /r /t 0 |

Au redémarrage, se loguer de nouveau en administrateur et rappeler une console Powershell. On va maintenant attribuer une adresse IP à notre serveur RODC.

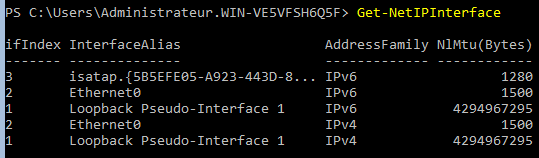

Lancer la commande « Get-NetIPInterface » pour récupérer le numéro de l’interface réseau à configurer.

Ici l’interface qui nous intéresse est la n°2 dans la colonne « ifIndex », Ethernet0. Lui définir une adresse IP dans le réseau du site distant, un masque et une adresse de passerelle avec la commande suivante :

| New-NetIPAddress –InterfaceIndex 2 –IPAddress 10.0.2.2 –PrefixLength 24 –DefaultGateway 10.0.2.1 |

L’adresse IP de la passerelle par défaut devra être celle de votre routeur/box internet etc…

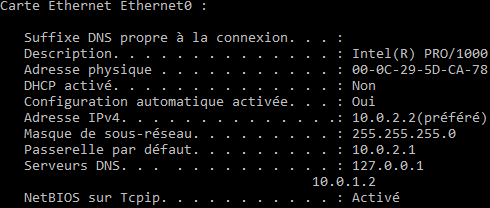

Ensuite, lui renseigner l’adresse d’un (ou de plusieurs) serveur(s) DNS. Nous allons ici lui donner pour adresses de DNS, l’adresse IP du serveur AD situé sur le site de la maison mère mais également sa propre adresse de bouclage :

Set-DnsClientServerAddress –InterfaceIndex 2 –ServerAddresses "10.0.1.2,127.0.0.1" |

Vérifiez la configuration de la carte réseau Ethernet0 avec la commande « ipconfig /all »

Pour terminer, on va ajouter le serveur RODC au domaine ent.lan de l’entreprise. Saisissez la commande suivante :

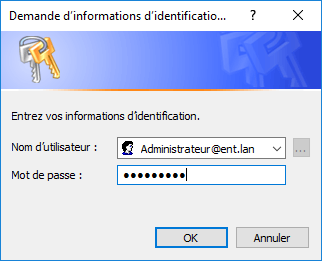

| Add-Computer –DomainName ent.lan –Credential Administrateur@ent.lan |

A la fenêtre d’authentification, saisir le mot de passe du compte Administrateur du domaine.

Redémarrez une fois encore le serveur avec la commande « shutdown /r /t 0 » pour appliquer la modification.

A partir de maintenant, vous n’aurez plus à utiliser le serveur RODC directement.

———————————————-

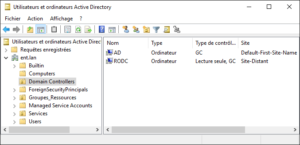

Basculez sur le serveur AD de la maison mère. Nous allons contrôler le RODC depuis le serveur AD.

|

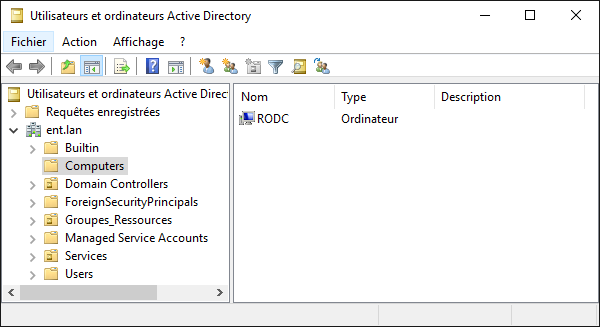

On va vérifier que le nouveau serveur est bien membre du domaine. Allez sur la console Utilisateurs et ordinateurs Active Directory et vérifier dans l’OU Computers la présence du serveur « RODC ». |

On va maintenant transformer notre tout nouveau serveur en contrôleur de domaine. Pour cela, commencez par ouvrir le Gestionnaire de serveur disponible dans le menu démarrer (ou exécutez servermanager.exe).

|

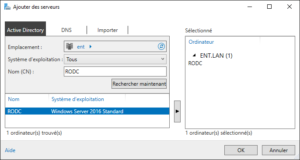

Cliquez sur « Ajouter d’autres serveurs à gérer ». |

|

|

Sur la gauche de la console, allez dans « Tous les serveurs ». Le serveur RODC pourra être configuré depuis ce point. |

|

|

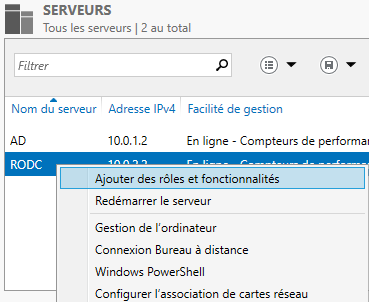

Effectuez un clic droit sur le serveur RODC et cliquez sur « Ajouter des rôles et fonctionnalités »

|

|

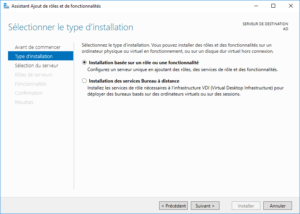

Choisissez l’installation basée sur un rôle ou une fonctionnalité. |

|

|

Dans le pool des serveurs, sélectionnez le serveur RODC. |

|

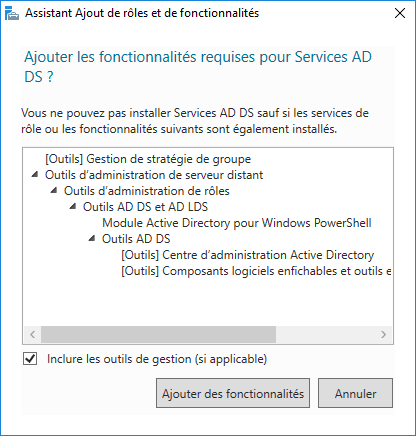

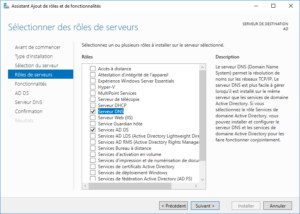

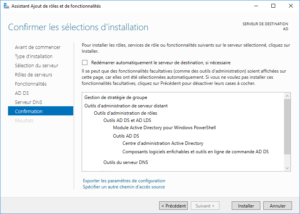

Dans la page de sélection des rôles, cochez le rôle « Services AD DS » et le rôle « Serveur DNS ». |

|

|

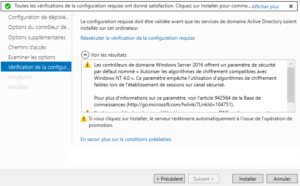

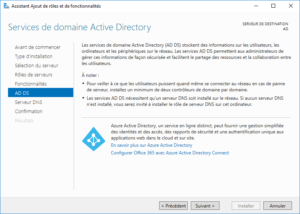

Une fenêtre d’information sur les services AD DS va s’afficher avant l’installation. Poursuivez. Idem pour le service DNS. |

|

|

Vérifiez les sélections d’installation et cliquez sur Installer. Pendant la phase d’installation, nous allons laisser de côté cette fenêtre (ne la fermez pas !) et créer un second site pour notre AD. |

|

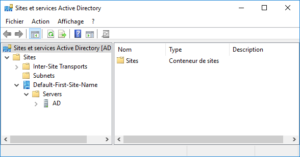

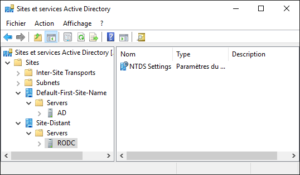

Toujours sur le serveur AD local, ouvrir la console Sites et services Active Directory depuis les outils d’administration ou en exécutant « dssite.msc ». |

|

|

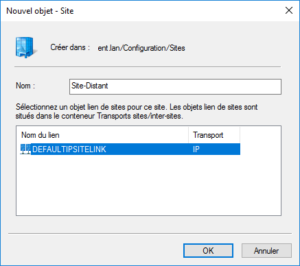

Faites un clic droit sur Sites et créez un « Nouveau site ». Nommez le site « Site-Distant » ou « Marseille » par exemples et sélectionnez le transport par IP. |

|

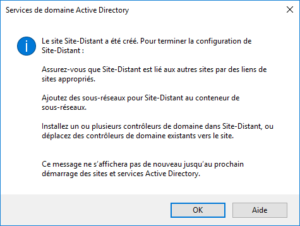

Le nouveau site est créé et un message d’avertissement s’affiche détaillant les manipulations à faire pour configurer ce nouveau site. La configuration sera faite ultérieurement. Revenez sur l’installation des rôles sur le RODC qui doit maintenant être terminée. |

|

|

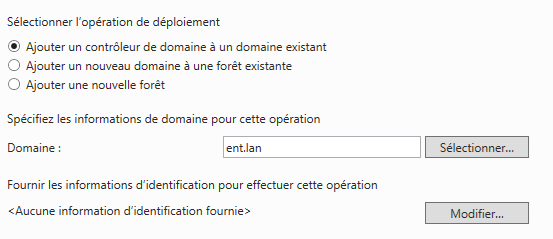

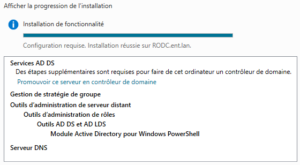

Cliquez sur « Promouvoir ce serveur en contrôleur de domaine ». |

|

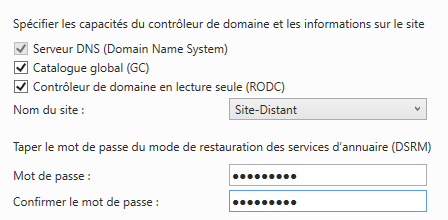

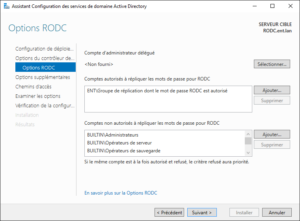

Laissez les options RODC par défaut. Le groupe de réplication des mot de passe est essentiel. |

|

|

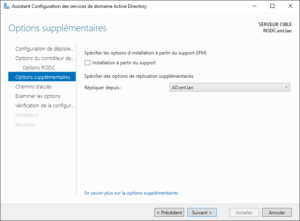

Sélectionnez le contrôleur de domaine depuis lequel répliquer les informations autorisées, ici donc le serveur AD de la maison mère où nous nous trouvons. |

|

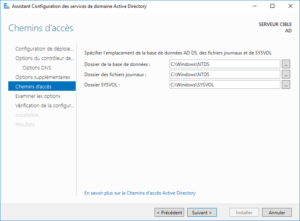

Laissez les emplacements de la base de données, des fichiers de logs et du partage SYSVOL par défaut. |

|

|

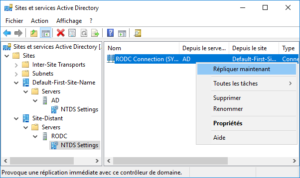

Retournez sur la console « Sites et services Active Directory » et développez le site « Site-Distant ». Le serveur RODC a dû être ajouté comme membre de ce site. |

|

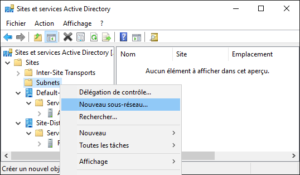

Faites un clic droit sur « Subnets » et créer un « Nouveau sous-réseau ». |

|

|

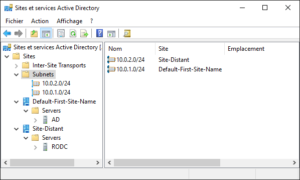

Renseignez l’adresse réseau du site distant, 10.0.2.0/24 et sélectionnez le site correspondant. |

|

Refaites la même manipulation pour le réseau local 10.0.1.0/24 et sélectionnez le site par défaut. |

|

|

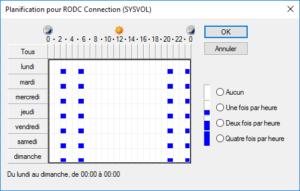

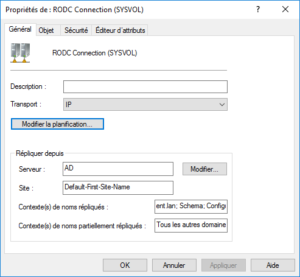

Ouvrez les propriétés de cette connexion. Vérifiez que le type de Transport soit bien « IP ». Cliquez sur « Modifier la planification ». |

|

Le serveur RODC ainsi que le lien de réplication inter-sites sont désormais paramétrés.

Si la liaison entre les deux sites est interrompue, les utilisateurs du site distant pourront toujours s’authentifier sur le domaine, seront toujours soumis aux stratégies de groupe, et pourront résoudre les noms de domaine sur internet grâce au RODC présent sur place.

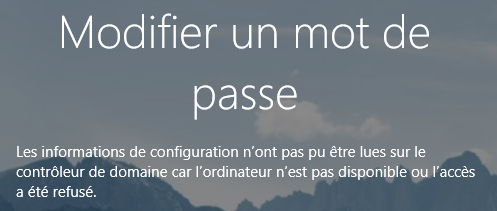

En revanche, il ne pourront pas modifier leur mot de passe et auront le message ci-dessous :

Ce (grand) tutoriel est maintenant terminé ! See U soon !