Aujourd’hui on va parler d’un élément incontournable dans un environnement Active Directory : la stratégie de groupe !

Quand on découvre la portée et surtout la puissance des GPO, on s’aperçoit très vite qu’on ne peut pas s’en passer pour gérer son infrastructure : administrer son parc, maîtriser les environnements de ses utilisateurs, gérer l’installation de logiciels, faire régner sa politique de sécurité… il y a tellement de possibilité, que vous n’arriverez même pas à en connaître plus de 20% !

Mais attention, une mauvaise gestion peu rapidement entraîner une véritable usine à gaz difficile à dépanner !

Explications sur l’utilisation de ces objets clés de nos AD !

Les stratégies de groupes, comment ça marche ?

Les stratégies de groupes, aussi appelées GPO (Group Policy Object), sont des outils puissants de configuration de l’environnement applicables à des utilisateurs ou à des ordinateurs membres d’un domaine Active Directory.

De nombreuses tâches peuvent être effectuées à l’aide de stratégies de groupe telles que :

-

- Déploiement, mises à jour, paramétrage, désinstallation de logiciels

- Lancement de scripts d’ouverture/fermeture de session ou arrêt/démarrage d’une machine

- Définition de stratégie de comptes (complexité mots de passe, durée de vie…)

- Paramétrage réseau/sécurité (firewall, wifi…)

- Gestion de l’environnement de l’utilisateur (accès panneau de configuration, fond d’écran…)

Une stratégie s’applique au niveau du « conteneur » sur lequel elle est liée (Pour revoir les notions d’organisation AD en conteneurs, se référer à l’article suivant : Introduction à Active Directory – partie 5 )

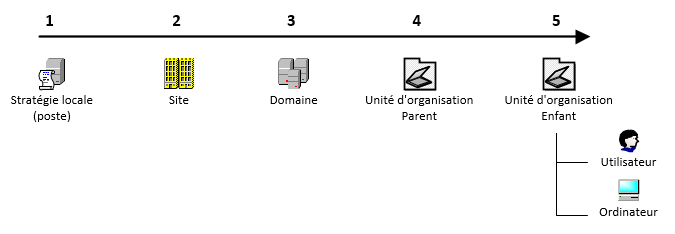

Il est possible d’appliquer une stratégie au niveau d’un site, d’un domaine ou sur une unité d’organisation (OU ou UO en français).

Par défaut, les stratégies définies qui vont réellement s’appliquer sont celles se trouvant le plus proche de l’objet, c’est à dire sur le dernier conteneur de l’arborescence qui contient l’objet (utilisateur ou ordinateur). Petite astuce mnémotechnique pour retenir cette notion très importante, dites vous que l’ordre d’application des GPO est “LSDOU“.

Locale -> Site -> Domaine -> OU

De façon générale, les OU reflètent la structure organisationnelle d’une entreprise et seront privilégiées pour appliquer des stratégies plus « ciblées ». Elles sont organisées de telle façon qu’il est possible de grouper les utilisateurs et/ou ordinateurs selon par exemple, leur fonction, leur département, leur zone géographique…

Il sera alors plus simple d’appliquer une stratégie de groupe du type « les comptables doivent tous avoir leur logiciel métier à jour » directement à une OU qui contient tous les postes des comptables.

Travailler avec les OU facilite grandement la tâche des administrateurs puisque l’on va travailler sur un ensemble « structuré ». Mais cela n’empêche pas d’appliquer une GPO au niveau domaine qui va dire une chose, et d’appliquer une autre GPO sur une OU « enfant » qui va en dire une autre.

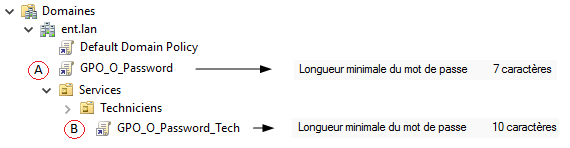

Un petit exemple pour bien comprendre ces notions de containers parents/enfants et l’ordre d’application des GPO :

Si l’on crée au niveau de tout le domaine une stratégie A qui définit que les mots de passe doivent contenir au minimum 7 caractères, mais que sur l’OU enfant qui contient les postes du service technique, on a créé une autre stratégie B définissant que les mots de passe doivent avoir non pas 7 mais 10 caractères, quelle stratégie sera finalement appliquée et surtout, à qui ?

Résultats :

La stratégie B sera appliquée pour les techniciens car c’est la plus proche de l’objet qui les contient, ils devront donc avoir un mot de passe de minimum 10 caractères.

La stratégie A quant à elle sera appliquée pour tous les autres utilisateurs du domaine qui eux devront avoir un mot de passe de minimum 7 caractères.

|

Info + : Je reprécise que ce n’est qu’un exemple ! Pour gérer les paramètres de mot de passe et/ou de verrouillage de comptes, privilégiez l’utilisation d’un Password Settings Object (PSO). Ce sont en quelques sortes des règles prévues justement pour configurer les MDP que l’on peut appliquer directement à des groupes ou des utilisateurs plutôt qu’à des unités d’organisation complètes (ça évite de bidouiller le filtrage de sécurité… mais ça on en parle plus tard !). GPO et PSO sont deux objets différents dans l’AD, une PSO prendra toujours le dessus sur une GPO. |

Attention, cela ne signifie pas que seule la stratégie la plus proche de l’objet sera appliquée et toutes les autres ignorées. En effet, il existe une notion « d’héritage » sur les GPO. Cette notion d’héritage fait en sorte que toute stratégie définie sur Active Directory, au-dessus de l’OU parent, donc par exemple au niveau du domaine, soit appliquée, si les paramètres ne sont pas déjà configurés dans une autre stratégie plus proche de l’objet. Par « déjà configuré », j’entend que le paramètre est soit en mode « activé », soit en mode « désactivé », ce qui est différent de « non défini ».

Voici un récapitulatif simplifié du fonctionnement de l’application des stratégies avec la notion d’héritage :

- La stratégie la plus proche de l’objet est “activée” = le paramètre est activé

- La stratégie la plus proche de l’objet est “désactivée” = le paramètre est désactivé

- La stratégie la plus proche de l’objet est “non définie” = elle hérite de la stratégie située au niveau supérieur.

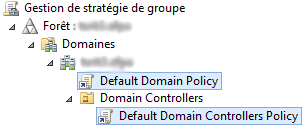

A la création d’un domaine Active Directory, il existe déjà 2 GPO par défaut : la stratégie du domaine par défaut et la stratégie des contrôleurs de domaine par défaut.

Les noms de ces stratégies sont assez “parlants” et il est important que chaque stratégie créée soit identifiable en un seul coup d’œil. Il est préférable de lui donner un nom qui reflète son action comme par exemples « GPO_Firewall » ou « GPO_Wallpaper ».

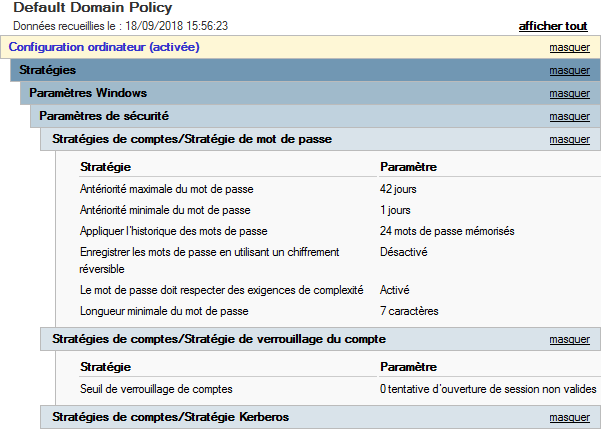

Voici pour exemple quelques paramètre contenus dans la stratégie du domaine par défaut. Cette GPO va, entre autres, définir la complexité et la durée de vie des mots de passe, le verrouillage des comptes ou encore le mode d’authentification.

|

Info ++ : Il est fortement déconseillé de modifier ces GPO par défaut ! |

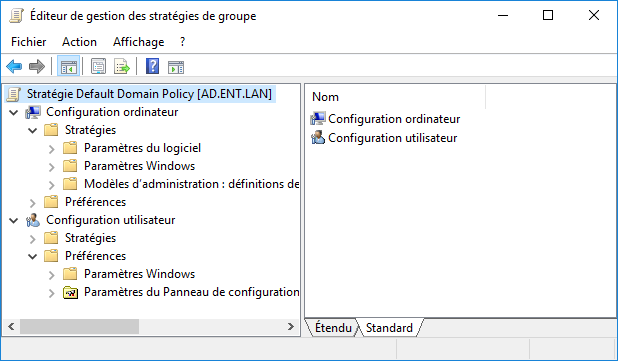

Ces deux stratégies par défaut définissent des paramètres qui seront appliqués sur des objets ordinateurs membres du domaine. Il faut savoir qu’une stratégie peut définir soit des paramètres « ordinateurs », soit des paramètres « utilisateurs ». Certains de ces paramètres peuvent même être communs.

Les paramètres sont différents selon ce que l’on veut appliquer. Une stratégie orientée ordinateur sera appliquée au démarrage de la machine et signifierai textuellement : « J’applique cette GPO quel que soit l’utilisateur connecté sur cette machine ».

A l’inverse, une stratégie orientée utilisateur s’appliquera à l’ouverture de session et se traduirai par : « J’applique cette GPO quel que soit l’ordinateur sur lequel l’utilisateur se connecte ».

Les paramètres disponibles pour les stratégies de groupe sont très nombreux et variés, il est difficile d’en dresser une liste, d’autant plus qu’ils évoluent à chaque nouvelle version de Windows. Néanmoins, ils peuvent être divisés en 3 grandes catégories :

-

- Les stratégies

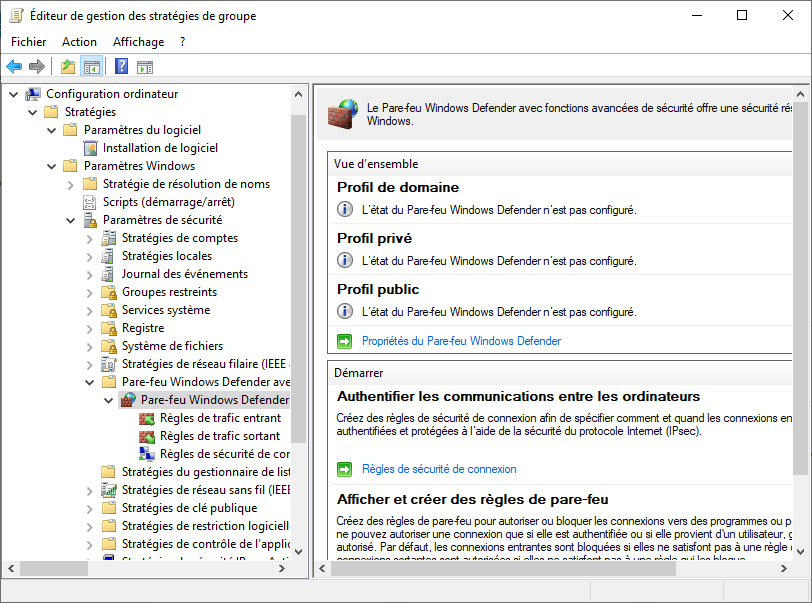

Elles vont contenir tous les paramètres dits “logiciels” qui vont permettre le déploiement de logiciels de façon centralisée, et les paramètres dits “Windows” qui eux seront plus orientés scripts, sécurité, paramétrage de pare-feu…

-

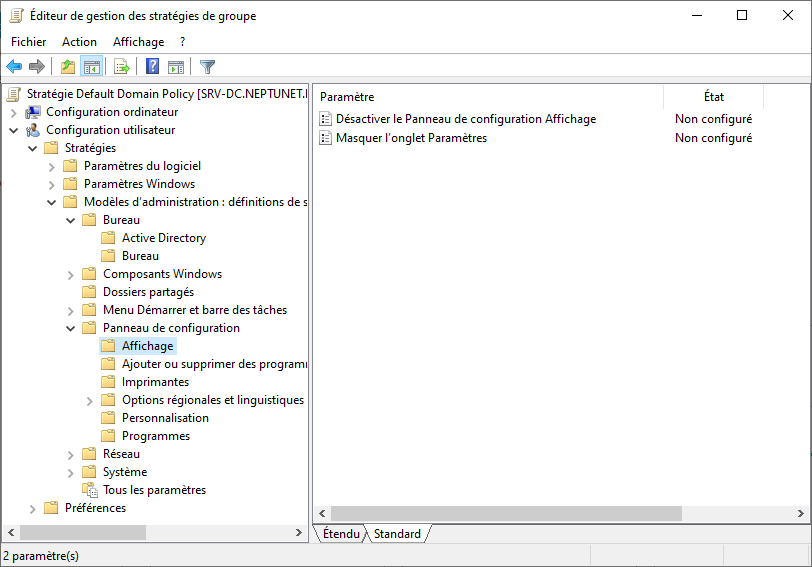

- Les modèles d’administrations

Ils permettront de gérer la base de registre de Windows. Ils vont permettre de modifier un grand nombre de paramètre directement en lien avec les différentes zones du registre et pourront agir par exemple au niveau de l’environnement utilisateur en interdisant par exemple l’accès au panneau de configuration, en forçant un fond d’écran spécifique ou en interdisant les stockages amovibles. En général dans cette partie de l’éditeur de GPO, vous devrez trouver les paramètres dont vous avez besoin et seulement les activer ou les désactiver.

-

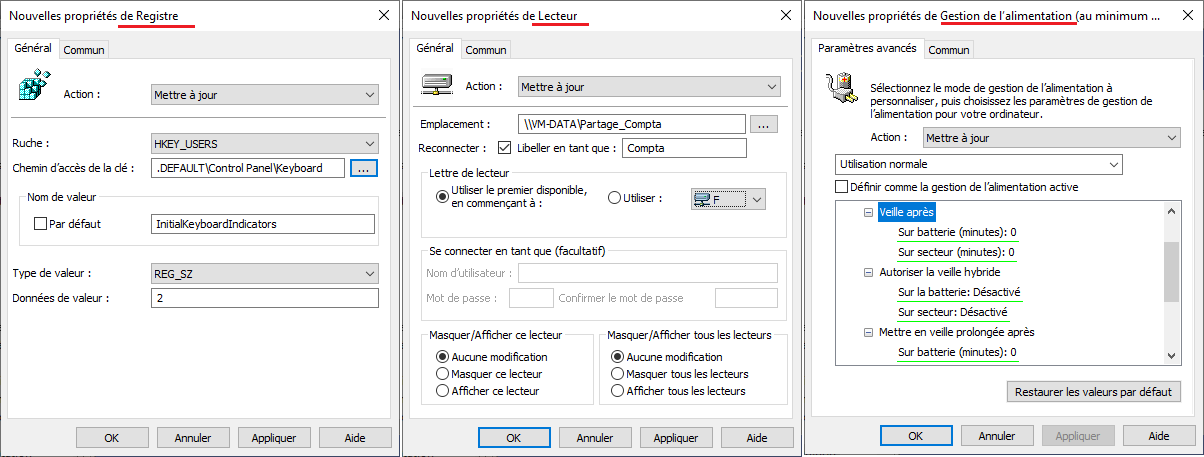

- Les préférences

Ce sont des paramètres un peu plus particuliers puisque les préférences vont permettre de simplifier de nombreuses tâches en apportant une petite interface graphique. Ce ne sont pas comme les stratégies ou on doit chercher le paramètre et l’activer ou le désactiver. On peut par exemple ici modifier directement la base de registre, mapper des lecteurs réseaux pour que l’utilisateur accède à un ou plusieurs dossiers partagés, ajouter des raccourcis sur le bureau, configurer la veille… Je vous laisse découvrir tout cela

Attention toutefois, une préférence est modifiable par l’utilisateur, c’est un choix qu’on lui laisse et non une condition qu’on lui impose contrairement à une stratégie. C’est pour cela que certains paramètres apparaissent à plusieurs endroits. A vous de décider si vous “imposez” ou si vous “proposez”.

Pour reprendre l’exemple avec la mise en veille : si on configure par préférence que la machine doit être mise en veille prolongée au bout de 30 minutes, l’utilisateur pourra tout à fait lui-même changer cela par “jamais”. Dans un cas comme celui-ci, il serait judicieux d’interdire l’accès aux paramètres.

Nous avons donc dit qu’une stratégie peut s’appliquer à un domaine, un site ou à une Unité d’Organisation.

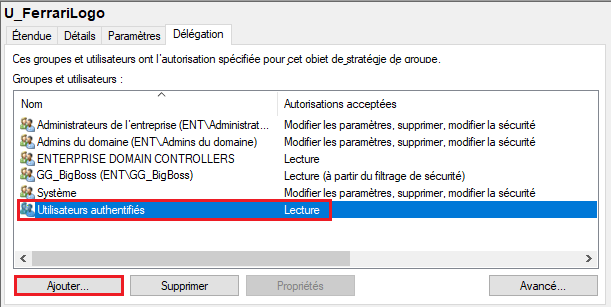

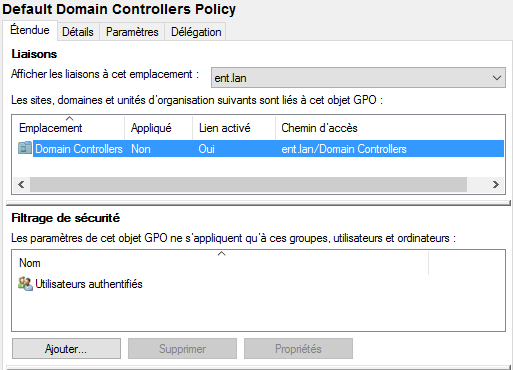

Dans les faits, et par définition, une stratégie de groupe s’applique en réalité, à un groupe… En effet, quand on lie une GPO à une Unité d’Organisation, un « filtrage de sécurité » s’applique automatiquement. Ce filtrage est visible dans l’onglet « Étendue » de la stratégie.

On voit sur la stratégie Default Domain Controllers Policy que le filtrage de sécurité actuel est défini pour le groupe « Utilisateurs authentifiés ». Si vous regardez une autre stratégie, vous verrez qu’elle s’applique aussi à ce même groupe.

Le groupe « Utilisateurs authentifiés » est particulier dans l’Active Directory. C’est un groupe dynamique non modifiable, qui contient tous les utilisateurs authentifiés du domaine mais également les comptes des ordinateurs du domaine. Appliqué sur une GPO, il faut voir ce groupe comme « celui qui contient les utilisateurs et les machines où la stratégie est liée ». Par exemple ici, les utilisateurs authentifiés représentent les serveurs qui sont contrôleurs de domaine uniquement.

Si je créé une OU “Informatique” contenant tous les utilisateurs de ce service, je peux appliqué une GPO directement sur l’OU qui va impacter tout ce qui ce trouve dans l’OU grâce au filtrage de sécurité par défaut “Utilisateurs authentifiés”. Et comme mon AD et bien géré, c’est précisément ce que je voulais donc je ne touche pas au filtrage

|

Info ++ : Sauf besoin exceptionnel, il est préférable de ne pas modifier ce filtrage de sécurité afin de simplifier l’administration des stratégies de groupe. |

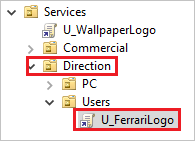

Bon voyons un cas dans lequel ça peut être utile (ou pas…) de modifier le filtrage de sécurité par défaut. Prenons un exemple pour illustrer ceci :

Disons qu’il existe dans notre Active Directory une Unité d’Organisation nommée « Direction » qui comprend 3 utilisateurs : le directeur, son adjoint et la secrétaire de direction.

Nous appliquons, au niveau du domaine entier, une stratégie qui définit le logo de la société comme fond d’écran pour tous les utilisateurs, donc le service Direction y compris. Mais le directeur, et seulement lui, décide qu’il veut avoir une photo de sa Ferrari comme fond d’écran (oui bon c’est un peu tiré par les cheveux mais ça arrive !). Comme c’est le big boss et que nous sommes un gentil administrateur qui tient beaucoup à son travail, nous allons l’y autoriser. Deux solutions s’offrent à nous :

- Modifier l’arborescence d’Active Directory en créant une OU ne contenant que le directeur et y appliquer une GPO spécifique

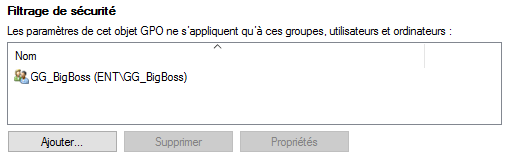

- Créer une GPO sur l’OU existante « Direction » mais ne l’appliquer qu’au directeur grâce au filtrage de sécurité.

Nous allons retenir cette seconde option. On va créer une nouvelle stratégie qui va mettre en fond d’écran la Ferrari du directeur au lieu du logo de l’entreprise et ne déclarer que lui dans le filtrage de sécurité.

Il faudra tout de même rajouter le droit de lecture de cette GPO au groupe “Utilisateurs authentifiés” sinon elle ne s’appliquera pas sur votre utilisateur. Pour cela, il ne faut pas la mettre dans le filtrage de sécurité mais dans l’onglet “Délégation” de la GPO qui se trouve en haut sur la droite. Vous n’avez qu’à cliquer sur le bouton Ajouter, rechercher le groupe “Utilisateurs authentifiés” et lui mettre le droit de lecture.

Il ne vous reste qu’à lier la GPO à l’unité d’organisation du service Direction dans lequel se trouve le compte du directeur.

Cette stratégie s’appliquera uniquement au directeur et les autres utilisateurs de l’OU Direction seront quant à eux toujours soumis au fond d’écran officiel de la société.

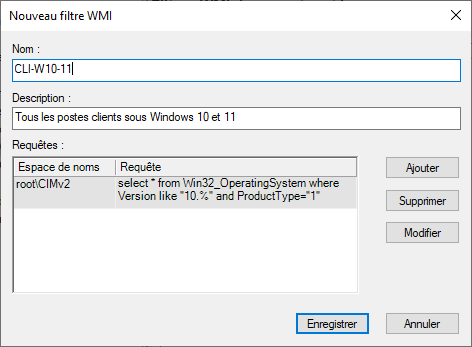

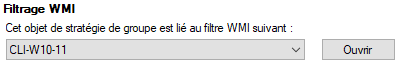

Un autre point intéressant que l’on rencontre avec les stratégies de groupe sont les filtres WMI.

Un filtre WMI va permettre de filtrer la stratégie au niveau du système d’exploitation. Cela évitera d’appliquer une GPO sur un système qui n’en a pas besoin, notamment les serveurs par exemple. Le filtre va agir comme une requête SQL et va permettre de dissocier quelle version de système d’exploitation est installée sur une machine. Pour connaitre les bonnes requêtes, il faut consulter la doc Microsoft : Créer des filtres WMI pour l’objet de stratégie de groupe (GPO)

Ce type de filtrage est très intéressant surtout dans le cas d’une stratégie d’installation ou de mise à jour de logiciel par GPO. On pourra alors par exemple définir un filtrage WMI sur une GPO qui va installer le pack Office 365 uniquement sur des postes clients sous Windows 10 ou Windows 11.

Il y aurait encore beaucoup de parties à explorer concernant les stratégies de groupes comme par exemple les GPO Starters, l’assistant de modélisation de stratégie (très utile pour tester l’impact d’une GPO), les fichiers ADMX pour rajouter des fonctionnalités supplémentaires gérables pas GPO, ou encore la notion de mode « Enforced » qui force l’application d’une GPO sans tenir compte de la notion d’héritage.

|

Info ++ : Attention à l’utilisation du mode Enforced, il va “casser” l’héritage et pourrait ne pas faire appliquer correctement des GPO importantes. Pour passer en mode Enforced, il faut faire un clic droit sur la GPO et cliquer sur “Appliquer” pour voir apparaître un petit cadenas (oui là c’est une horrible traduction qui fait faire n’importe quoi…). Ne cliquez sur “Appliquer” QUE POUR PASSER EN MODE ENFORCED ET POUR RIEN D’AUTRE ! Une GPO s’applique aussitôt placée sur une OU, pas besoin de faire quoi que ce soit (à part un gpupdate /force éventuellement…). |

Pour en savoir plus sur ces notions, je vous conseille d’effectuer des recherches sur la Technet de Microsoft qui regorge d’informations sur ce vaste sujet !

En résumé, nous pouvons dire que les stratégies de groupe sont des objets Active Directory indispensables et qui offrent de multiples possibilités pour administrer le parc informatique d’une entreprise. De déploiement de logiciel à la gestion très fine de l’environnement des postes de travail, la quasi-totalité des paramétrages peut être se faire de façon centralisée directement depuis le serveur Active Directory. C’est un véritable gain de temps pour les administrateurs système.

Attention cependant (oui encore un attention c’est chaud les GPO !) – La mise en place de stratégie de groupe dans un domaine doit être étudiée et définie en amont. Il peut être difficilement concevable de créer une GPO qui définit à la fois des règles de pare-feu et qui applique un fond d’écran. Ou encore avoir tellement de stratégies en place que celles-ci se répètent ou pire qu’elles finissent par se contredire les unes les autres ! Ou pire : mettre une GPO au niveau de tout le domaine ce qui va impacter le serveur AD lui même et le compte administrateur du domaine !

Selon vos besoins, il convient de toujours vous demander 2 choses dans un 1er temps :

- Qui est-ce que cette GPO concerne ? L’ensemble de l’entreprise ? Un service en particulier ? Le domaine tout entier ?

- Est-ce que cette GPO doit s’appliquer côté ordinateur ou côté utilisateur ?

Si votre AD est correctement structuré, vous ne devrez pas avoir de mal à faire vos GPO en répondant à ces 2 questions.

Dernier conseil : attribuez une fonction spécifique à une GPO (gestion du wifi, environnement utilisateur, paramètres de sécurité…) et lui donner un nom bien distinct va contribuer à la conservation d’un environnement stable et correctement structuré. Evitez de tout mélanger dans une seule GPO.

Vous êtes désormais parés pour affronter les stratégies de groupe ! Go works !