Aujourd’hui, petit tuto sympa et assez simple, l’installation d’Active Directory, l’annuaire des ressources d’une entreprise.

Au programme : création d’un nouveau domaine dans une nouvelle forêt, jonction d’un poste Windows au domaine, création d’un objet “utilisateur” et petit tour d’horizon des propriétés les plus utilisées de ce type d’objet.

Forza !

Déployer Active Directory pour centraliser ses ressources

Allez on commence par un petit rappel pour la forme !

Un annuaire Active Directory c’est le service dédié entreprise proposé par Microsoft qui permet de centraliser et gérer des ressources, et qui se base sur le protocole LDAP (Lightweight Directory Access Protocol).

L’objectif d’Active Directory (AD) est de fournir des services centralisés d’identification et d’authentification à un réseau informatique et point important, il offre une organisation hiérarchisée des ressources d’une entreprise.

La machine sur laquelle AD sera installé deviendra un contrôleur de domaine. Ce serveur va répertorier les éléments d’un réseau administré tels que les comptes des utilisateurs, les serveurs, les postes de travail, les imprimantes, etc, qui seront appelés des « objets » et qui seront virtuellement stockés dans une base de données.

| Info + : Pour en savoir plus sur les différentes notions concernant Active Directory (contrôleur de domaine, catalogue global, stratégies de groupe, unités organisationnelles…), consultez la série d’articles sur le sujet disponible au lien suivant : Introduction à Active Directory |

Le schéma de la topologie est assez simple pour ce tuto :

Nous avons un routeur NAT pour l’accès à internet, un serveur AD Windows Server 2019 et un ordinateur client Windows 10.

Une fois votre infrastructure prête, on passe à la pratique !

1. Installation des rôles serveur AD DS et DNS

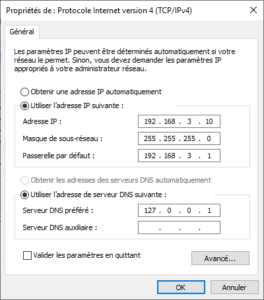

Concernant le serveur qui deviendra contrôleur de domaine, assurez-vous qu’il a un nom reconnaissable type « SRV-DC » ou « AD » et non pas un hostname du genre « A54frzaFER »…

|

Il faut également que ce serveur possède une adresse IP Fixe et qu’il soit son propre serveur DNS principal. |

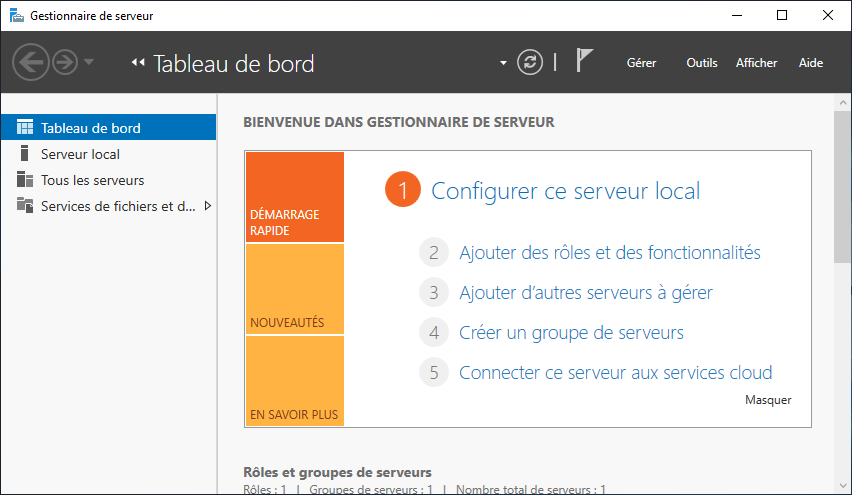

Une fois les prérequis respectés, rendez-vous dans le gestionnaire de serveur (disponible dans le menu démarrer ou en exécutant ServerManager.exe)

Cliquez sur « Ajouter des rôles et des fonctionnalités ».

|

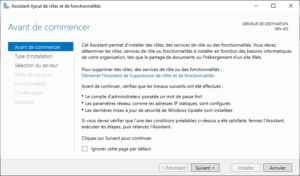

L’assistant d’ajout de rôles et de fonctionnalités va alors s’ouvrir. Cliquez sur Suivant. |

|

|

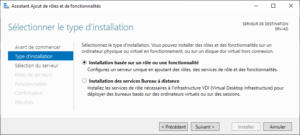

Sélectionnez le type d’installation « basé sur un rôle ou une fonctionnalité » et poursuivez. |

|

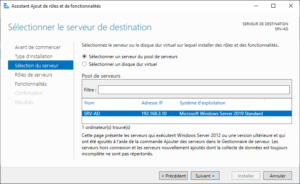

Ensuite, sélectionnez dans le pool, le serveur de destination c’est-à-dire le serveur sur lequel vous souhaitez installer le rôle AD. |

|

|

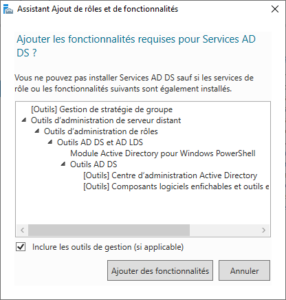

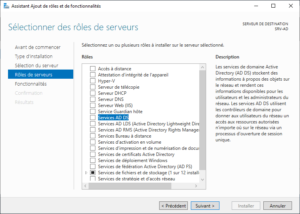

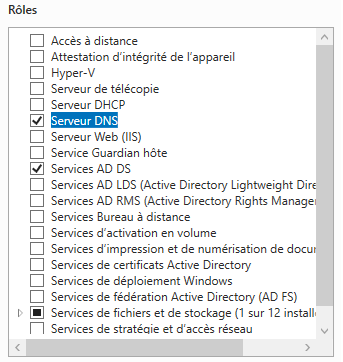

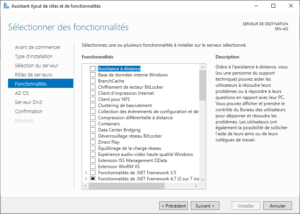

On va maintenant installer le rôle Active Directory sur notre serveur. Dans la liste des rôles, cochez la case correspondant aux « Services AD DS » |

|

Pour fonctionner, le serveur AD aura également besoin du service DNS qui est le service de résolution des noms de domaine.

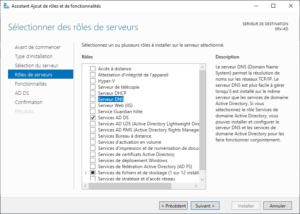

Dans la liste des rôles, cochez la case correspondant à « Serveur DNS ». |

|

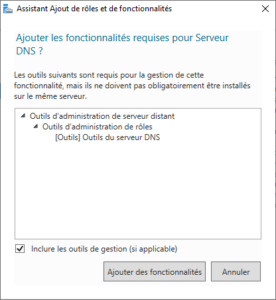

Une fois encore, cliquez sur « Ajouter des fonctionnalités » pour le rôle DNS. |

|

|

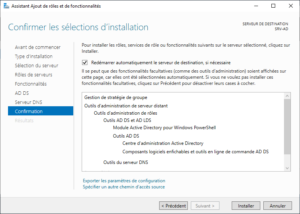

Une fois les deux rôles bien sélectionnés, cliquez sur Suivant. |

|

Les fonctionnalités dont nous avons besoin ont automatiquement été sélectionnées. Ne modifiez rien dans la fenêtre de sélection des fonctionnalités, cliquez simplement sur Suivant. |

|

|

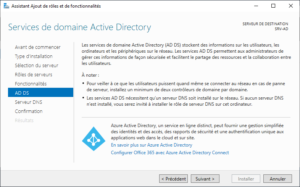

L’assistant vous affichera quelques informations et préconisations sur les services AD DS (Active Directory Domain Services). Cliquez sur Suivant. |

|

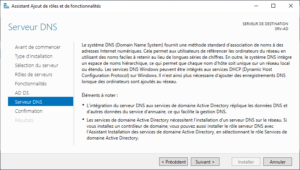

De même pour le service DNS, lisez les informations et cliquez sur Suivant. |

|

|

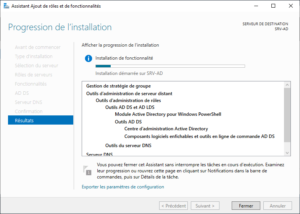

L’installation va alors démarrer sur le serveur. Patientez quelques minutes. |

|

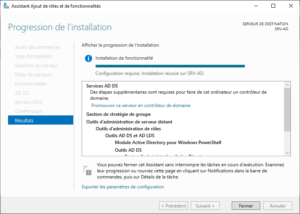

2. Promulgation du serveur en tant que contrôleur de domaine

Une fois le service AD installé, il faudra déclarer le serveur comme étant contrôleur de domaine. L’assistant indique que des configurations supplémentaires sont requises.

|

Cliquez sur « Promouvoir ce serveur en contrôleur de domaine ». |

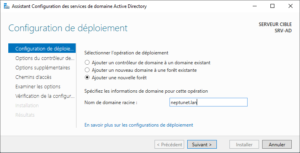

Nous allons maintenant configurer les services Active Directory installés.

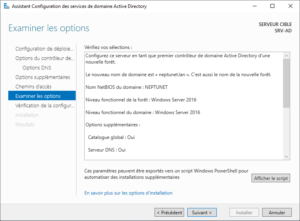

Nous allons créer un nouveau domaine dans une nouvelle forêt. Ce domaine sera le domaine « racine » de l’entreprise.

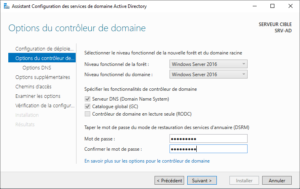

Le niveau fonctionnel est ce qui permet de délimiter les fonctionnalités de l’AD au sein d’un domaine ou d’une forêt et de s’assurer de la rétro compatibilité des versions des contrôleurs de domaine en cas de migration, montées de versions etc…

Un catalogue global (GC) c’est un peu l’index de toute la forêt. Un contrôleur de domaine désigné GC va contenir tous les objets présents dans la forêt en version légère, c’est-à-dire en ne stockant que les attributs les plus importants de l’objet (son nom, sa localisation etc…).

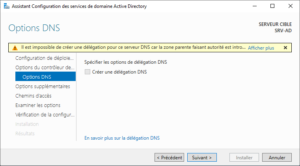

Ce qu’on appelle zone faisant autorité c’est en fait le serveur DNS gestionnaire de la zone, du domaine, que nous sommes en train de créer. Cette zone sera automatiquement créée sur le serveur DNS à la fin de la configuration des services AD.

|

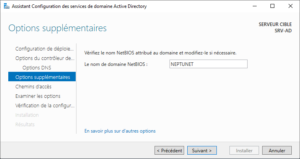

Info ++ : Attention, un nom NetBIOS ne peut avoir que 15 caractères. Si votre nom de domaine complet est « monsupernomdedomaine.fr », son nom NetBIOS sera « MONSUPERNOMDEDO ». Retenez bien ce nom NetBIOS. |

|

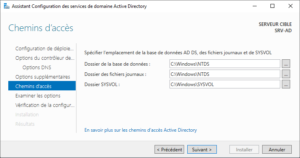

Laissez les chemins d’accès par défaut. Les répertoires définis ici représentent l’emplacement de stockage de la base de données de l’Active Directory, les fichiers de logs et le dossier SYSVOL. |

|

Le dossier « SYSVOL » est un répertoire partagé très important qui peut être répliqué entre les différents contrôleurs de domaine.

Il contient plusieurs dossiers stockant, entre autres, les stratégies de groupes appliquées sur le domaine et les différents scripts pouvant être utilisés sur les objets utilisateurs ou par les objets stratégies de groupes. Les scripts sont accessibles dans un partage appelé « NETLOGON ».

|

Vérifiez bien les options que vous avez renseigné pour configurer le contrôleur de domaine et cliquez sur Suivant. |

|

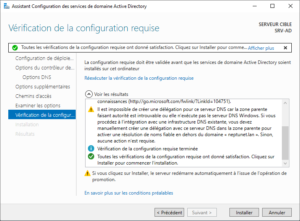

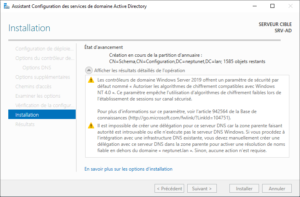

Une vérification des configurations est effectuée avant de pouvoir initier l’installation. Une fois les vérifications validées, cliquez sur Installer. |

|

|

L’installation sera alors initiée. |

|

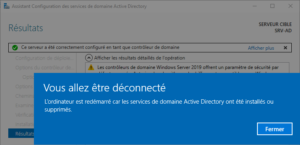

Une fois que le serveur est passé contrôleur de domaine, la machine va automatiquement redémarrer et les configurations restantes seront effectuées pendant le redémarrage. |

|

Après quelques minutes de paramétrage, l’écran de connexion affichera désormais le nom NetBIOS du domaine et le compte Administrateur.

Le compte administrateur local de la machine est automatiquement devenu le compte administrateur du domaine. Renseignez le mot de passe du compte administrateur pour vous identifier.

Pour ouvrir une session sur un domaine, deux possibilités :

- Saisissez NOM-NETBIOS-DOMAINE\Nom-utilisateur

Exemple : NEPTUNET\administrateur

- Saisissez nom-utilisateur@domaine.extension

Exemple : administrateur@neptunet.lan

Pour gérer les services Active Directory, vous trouvez tous les outils nécessaires dans le menu démarrer, et dans « Outils d’administration ».

3. Création d’un nouvel objet “utilisateur”

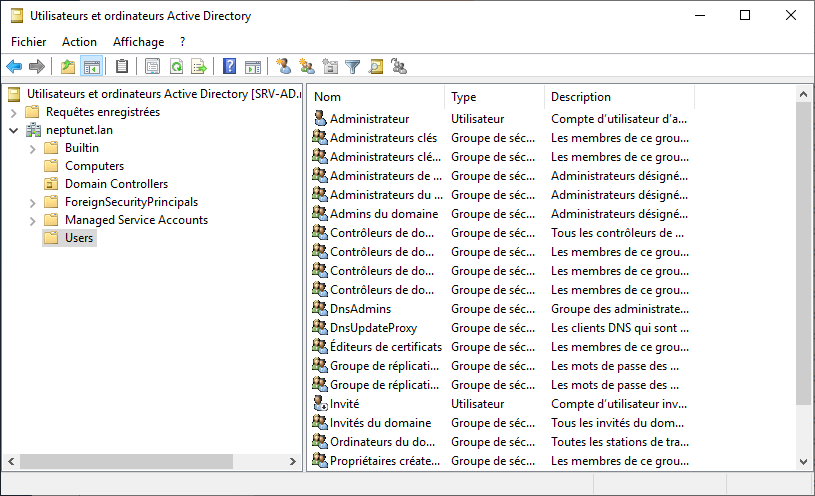

La console principalement utilisée pour gérer les ressources du domaine est la console « Utilisateurs et Ordinateurs Active Directory » (ou en exécutant dsa.msc).

| Info + : Vous pouvez également passez par le « Centre d’administration Active Directory » pour gérer tout votre AD. Personnellement, je ne trouve pas cette console « optimale », je passe donc par les traditionnelles consoles « Utilisateurs et ordinateurs Active Directory », « Sites et services Active Directory » et « Gestion des stratégies de groupe ». |

Chaque dossier que vous voyez dans cette console s’appelle une « Unité d’organisation » (OU). Chaque OU contient des objets spécifiques du domaine tels que les utilisateurs, les ordinateurs, les groupes, etc…

Cette console doit être le reflet de la hiérarchie de l’entreprise et les OU doivent être organisées, par exemple, selon les différents départements (Compta, Direction…).

Cette organisation est très importante pour assurer une bonne gestion et pour l’application de stratégies de groupe.

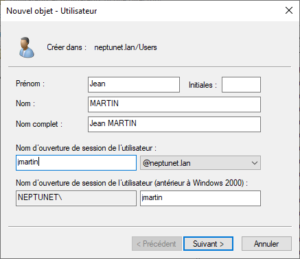

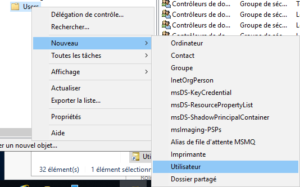

Nous allons maintenant créer un nouvel utilisateur dans notre domaine, l’utilisateur Jean MARTIN.

|

Faites un clic droit sur l’OU « Users », cliquez sur Nouveau et sur Utilisateur. |

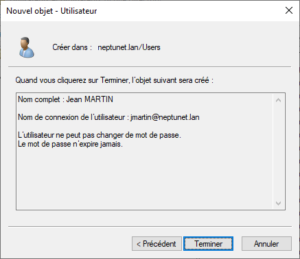

On retrouve dans cette fenêtre les deux possibilités de connexion à un domaine évoquées précédemment avec les notions de « user@domaine » ou « NOM-NETBIOS\user ».

|

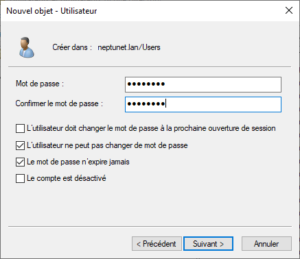

Attribuez ensuite un mot de passe à l’utilisateur. Cochez les cases « L’utilisateur ne peut pas changer de mot de passe » et « Le mot de passe n’expire jamais ». |

Cet utilisateur n’est pas là que dans un but démonstratif. En production, il est préférable que le mot de passe soit changé à la 1ère connexion de l’utilisateur et que ce mot de passe ait une durée de vie limitée.

|

Dans la dernière fenêtre concernant l’utilisateur, on retrouve son nom complet, son identifiant de connexion et les options définies. Cliquez sur Terminer. |

|

L’utilisateur Jean MARTIN est bien créé, vous pouvez le retrouver dans l’OU « Users ». Double-cliquez sur l’utilisateur pour ouvrir ses propriétés.

Les onglets qui nous intéressent le plus sont les suivants : Général, Compte, Profil et Membre de.

|

Dans l’onglet Général, on va retrouver les informations nominatives de l’utilisateur ainsi que sa description et son adresse de messagerie si vous avez renseigné ces champs. |

|

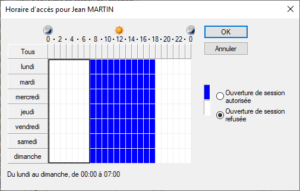

Le bouton « Horaire d’accès » permet de définir des jours et des horaires pendant lesquels l’utilisateur aura le droit d’ouvrir une session ou non sur le domaine. |

L’onglet Profil va nous être très utile car il permet de spécifier des paramètres applicables au compte de l’utilisateur.

Le profil d’un utilisateur peut être ses dossiers Documents, Images, Téléchargements etc… Si ce champ est définie, on parlera alors de profil « itinérant » pour notre utilisateur puisque cela signifie que ses dossiers personnels vont le suivre à travers tout le réseau, peut importe sur quel poste il ouvre une session.

Les scripts d’ouverture de session devront être situés dans le partage NETLOGON du contrôleur de domaine. Il suffit juste d’écrire le nom du script dans le champ pour que celui-ci soit pris en compte (sous la forme nom-script.bat par exemple). On utilise en général cette partie pour monter des lecteurs réseau représentant des ressources partagées à l’ouverture de session.

Le champ Connecter… à sera le plus souvent employé pour donner accès à l’utilisateur à un répertoire partagé personnel qui lui est entièrement dédié et qui est accessible par lui seul.

Je vous laisse explorer par vous-même les autres onglets.

4. Jonction d’une machine Windows au domaine

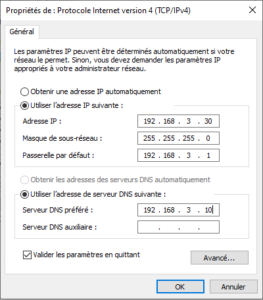

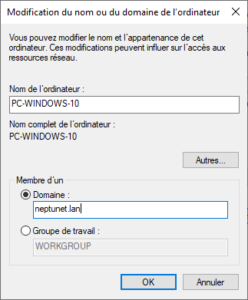

Nous allons maintenant joindre un poste sous Windows 10 à notre domaine.

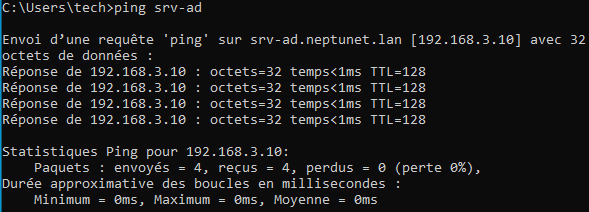

Il faut maintenant s’assurer que le poste client peut bien communiquer avec le serveur AD. Nous allons le faire à l’aide d’un test de ping sur le nom du serveur.

Le ping doit retourner le nom complet du serveur, c’est-à-dire le nom de la machine + le nom du domaine.

Si le client communique bien avec le serveur, vous pouvez poursuivre. Dans le cas contraire, vérifiez les configurations effectuées sur le client.

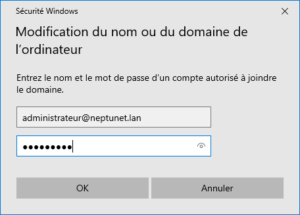

|

On vous demandera alors de vous authentifier sur le domaine avec un compte autorisé à joindre un client au dit domaine. Utilisez les identifiants de l’administrateur. |

|

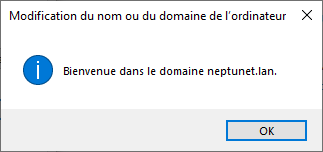

Après quelques secondes, un message de bienvenue s’affichera vous signifiant que la machine est désormais membre du domaine.

Afin d’appliquer les modifications, vous devez redémarrer le poste client.

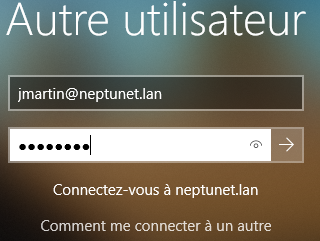

Au redémarrage, vous allez vous authentifier avec le compte de Jean MARTIN créé précédemment.

Cliquez sur « Autre utilisateur » et renseignez les identifiants de connexion de l’utilisateur Jean MARTIN.

L’utilisateur de domaine Jean MARTIN est maintenant identifié sur un poste membre du domaine.

Vous pouvez vérifier sur le serveur contrôleur de domaine, dans la console « Utilisateurs et ordinateurs Active Directory », dans l’OU « Computers », qu’un objet Ordinateur correspondant au poste client Windows 10 a bien été ajouté.

Vous savez désormais installer les services Active Directory, configurer un domaine, créer un utilisateur et joindre un poste sous Windows à un domaine !

| Info + : Pour joindre une machine sous Linux Ubuntu 20.04 à un domaine Windows et ainsi permettre aux utilisateurs de s’authentifier avec leur compte de domaine, allez faire un tour sur cet article : Joindre simplement un client Ubuntu à un domaine Active Directory |

A bientôt pour de nouvelles aventures !