Petit reminder qui ne mange pas de pain et parce que la sécurité en informatique, on ne le dira jamais assez, c’est important :

Sécuriser simplement les accès à son équipement Cisco en utilisant un protocole sécurisé et une méthode d’authentification par utilisateurs locaux.

Sécuriser les connexions à son équipement Cisco

Afin de protéger l’accès aux matériels Cisco (Routeur/Switch), nous allons mettre en place une authentification via un compte local et activer le protocole SSH qui est chiffré, donc plus sécurisé que Telnet.

Voici l’ensemble des commandes nécessaires pour réussir cette manipulation.

Passer en mode d’exécution “privilégié” sur l’équipement :

| en |

Passer en mode de configuration terminal :

| conf t |

On va activer le mode d’authentification par compte local, créer une liste par défaut qui contiendra le ou les utilisateurs “locaux” puis appliquer cette liste :

| aaa new-model aaa authentication login default local aaa authorization exec default local |

On crée l’utilisateur “admin“, disposant des pleins pouvoirs sur l’équipement (privilèges), dans la base locale et on lui attribue un mot de passe qui sera crypté dans la configuration de l’équipement :

| username admin privilege 15 secret p@$$w0rD |

Ensuite on génère une clé cryptée pour les connexions SSH :

| crypto key generate rsa label SSH-KEY modulus 2048 |

On active le protocole SSH et défini quelques paramétrages à savoir : un temps d’attente maximum avec l’établissement de la connexion défini sur 60 secondes et 4 tentatives d’authentification avant la réinitialisation de l’interface :

| ip ssh version 2 ip ssh time-out 60 ip ssh authentication-retries 4 |

On va maintenant paramétrer l’interface d’accès à l’équipement en console en précisant que l’utilisateur sera déconnecté automatiquement au bout de 5 minutes d’inactivité :

| line console 0 exec-timeout 5 exit |

On va créer une liste d’accès stantard (ACL), c’est à dire une règle, ayant pour numéro 22 (j’ai choisi 22 car c’est le port du SSH mais c’est un choix totalement arbitraire, vous pouvez prendre un nombre compris entre 1 et 99).

Cette ACL va autoriser seulement un hôte spécifique (l’hôte ayant pour adresse ip : 192.168.10.100) à se connecter à distance à l’équipement.

Passer cette étape si on veut pouvoir se connecter depuis tout le réseau !

| access-list 22 permit host 192.168.10.100 |

On paramètre maintenant les interfaces d’accès distant (pour le SSH) en définissant une déconnexion automatique au bout de 5 minutes d’inactivité :

| line vty 0 4 exec-timeout 5 |

Toujours sur les interfaces de connexions distantes, on force l’utilisation du protocole SSH uniquement :

| transport input ssh |

Et pour terminer, on applique l’ACL qui défini que seul l’hôte ayant pour adresse IP 192.168.10.100 peut accéder à l’équipement via SSH :

| access-class 22 in |

Éventuellement, on n’oublie pas de sauvegarder sa nouvelle configuration… :

| end copy ru st |

On va maintenant vérifier tout ceci ! Depuis l’hôte ayant l’adresse 192.168.10.100, j’initie la connexion en SSH sur mon équipement :

On me demande bien de m’authentifier. Pour cela, j’utilise donc le compte local “admin” créé précédemment.

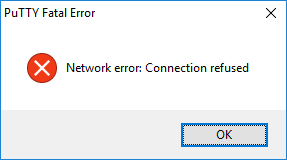

Testons de nous connecter depuis un autre poste. La réponse doit être la suivante car nous avons défini une règle qui ne le permet pas :

L’accès à l’équipement Cisco est désormais sécurisé et un nom d’utilisateur avec un mot de passe seront demandés pour y accéder via la console mais également pour se connecter à distance grâce au protocole sécurisé SSH.

![[Tips] Configurer un routeur NAT sous Debian](https://neptunet.fr/wp-content/uploads/2019/10/illust-post-serveur-nat.png)

![[Tuto] Mettre en place un relais DHCP entre 2 réseaux](https://neptunet.fr/wp-content/uploads/2019/10/illust-post-relais-dhcp.png)