Cet article est le quatrième d’une série traitant d’un thème bien connu de tout SysAdmin qui se respecte (sauf les full linuxiens of course :-D), j’ai nommé : Active Directory (AD) !

Cette série est uniquement un survol du fonctionnement d’un AD et des éléments importants qui le composent car le sujet est extrêmement vaste… Cette petite “introduction à Active Directory” a été divisée en plusieurs parties car les notions ne sont pas toujours faciles à digérer…

Bon courage !

Sommaire :

1/8 – Introduction : Qu’est ce qu’Active Directory ?

2/8 – Comprendre la notion de domaine Active Directory

3/8 – Contrôleur de domaine et catalogue global

4/8 – Rôles FSMO

5/8 – Structure d’un domaine et unités organisationnelles

6/8 – Stratégies de groupe

7/8 – Gestion des groupes sous Active Directory

8/8 – Conclusion : l’Active Directory, l’épine dorsale d’une infrastructure

Les rôles FSMO

Les rôles FSMO, ou Flexible Single Master Operation, ont été implémentés dans les environnements Active Directory par Microsoft afin de délimiter les responsabilités de chaque serveur “contrôleur de domaine”, et donc par conséquent, d’en améliorer la sécurité.

|

Info + : Pour rappel, il est plus que conseillé de posséder, à minima, au moins 2 contrôleurs de domaine dans un environnement AD, afin d’assurer la tolérance de panne mais également la répartition des charges. |

Les rôles FSMO, au nombre de 5, ont chacun des objectifs bien précis qui sont d’assumer certaines tâches au sein d’un domaine ou d’une forêt. Ces tâches sont des modifications spécifiques qui peuvent être apportées aux données contenues dans l’annuaire Active Directory.

Petit tour d’horizon des 5 rôles FSMO :

1. Maître du schéma (SM)

Comme déjà évoqué, le schéma définit la structure de l’annuaire Active Directory. Pour une bonne compréhension entre les contrôleurs, il est impératif qu’ils reposent tous sur le même schéma. Le rôle du contrôleur maître du schéma sera donc de veiller à l’unicité au sein de la forêt. Il sera le seul à pouvoir initier des changements au niveau de la structure de l’annuaire. Exchange par exemple, le service de messagerie de Microsoft, va exiger des objets bien particuliers dans Active Directory. Pour incorporer ces objets à l’AD, donc modifier la structure initiale, le rôle maître du schéma sera impérativement nécessaire.

Comme déjà évoqué, le schéma définit la structure de l’annuaire Active Directory. Pour une bonne compréhension entre les contrôleurs, il est impératif qu’ils reposent tous sur le même schéma. Le rôle du contrôleur maître du schéma sera donc de veiller à l’unicité au sein de la forêt. Il sera le seul à pouvoir initier des changements au niveau de la structure de l’annuaire. Exchange par exemple, le service de messagerie de Microsoft, va exiger des objets bien particuliers dans Active Directory. Pour incorporer ces objets à l’AD, donc modifier la structure initiale, le rôle maître du schéma sera impérativement nécessaire.

C’est également lui qui assure les réplications sur l’ensemble des contrôleurs de domaines.

Ce rôle doit être unique au sein d’une forêt et installé avec les rôles Maître d’attribution des noms de domaine et PDC Emulator.

2. Maître d’attribution des noms de domaine (DNM)

Ce rôle est relativement simple puisqu’il va être chargé de s’assurer de l’unicité des noms de domaine au niveau de la forêt. Il est également en charge de la création et/ou suppression de relations avec les domaines externes. S’il n’est pas disponible, aucun ajout ou suppression de domaine ne sera possible dans la forêt.

Ce rôle est relativement simple puisqu’il va être chargé de s’assurer de l’unicité des noms de domaine au niveau de la forêt. Il est également en charge de la création et/ou suppression de relations avec les domaines externes. S’il n’est pas disponible, aucun ajout ou suppression de domaine ne sera possible dans la forêt.

Ce rôle doit être unique au sein d’une forêt et installé avec les rôles Maître du schéma et PDC Emulator.

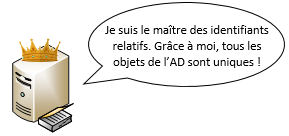

3. Maître des Identifiants Relatifs (RID)

Les objets dans une infrastructure Active Directory sont identifiables par un numéro unique. Lorsque qu’AD traite un objet, il travaille en réalité avec son identifiant.

Les objets dans une infrastructure Active Directory sont identifiables par un numéro unique. Lorsque qu’AD traite un objet, il travaille en réalité avec son identifiant.

Le rôle du maître RID sera d’attribuer à chaque objet (utilisateur, ordinateur, groupe, etc…) un identifiant unique de sécurité (SID) qui sera structuré de la façon suivante :

- Un numéro de révision

- Un identificateur de sécurité du domaine (domaine SID), c’est-à-dire une suite de numéros, propre et unique à chaque domaine.

- Un RID (Relative Identifier), une plage de chiffres (un « pool » qui agit comme une plage DHCP) incrémentale qui va suivre le SID du domaine et donnera l’identifiant final d’un objet.

Voici un exemple d’identifiant unique qui peut être celui d’un objet utilisateur :

S-1-5-21-2401410526-1208469522-549608361-500

La partie en rouge représente le SID du domaine et la partie verte le RID de l’objet. Le RID sera incrémenté à chaque ajout d’un objet sur le domaine alors que le SID du domaine restera identique.

Ce rôle doit être placé de préférence avec le PDC Emulator et doit être unique dans un domaine.

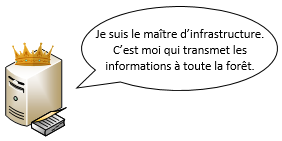

4. Maître d’Infrastructure (IM)

La mission du maître d’infrastructure sera d’assurer la propagation des objets, ou des modifications apportées sur un objet (supprimé, renommé), au travers de tous les domaines de la forêt. Ce rôle s’appuie sur le contrôleur de domaine qui est Catalogue Global pour maintenir à jour les références d’objets entre les différents domaines.

La mission du maître d’infrastructure sera d’assurer la propagation des objets, ou des modifications apportées sur un objet (supprimé, renommé), au travers de tous les domaines de la forêt. Ce rôle s’appuie sur le contrôleur de domaine qui est Catalogue Global pour maintenir à jour les références d’objets entre les différents domaines.

Ce rôle est unique au sein d’un domaine. S’il n’est pas disponible, les réplications entre les domaines ne seront plus effectives.

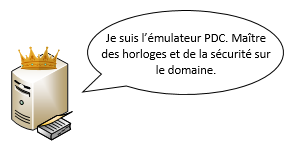

5. Emulateur du contrôleur principal de domaine (PDC)

L’émulateur PDC assure diverses missions liées à la sécurité telles que la gestion du verrouillage des comptes, les changements de mot de passe ou encore les modifications des stratégies de groupe afin d’éviter les conflits ou les écrasements.

L’émulateur PDC assure diverses missions liées à la sécurité telles que la gestion du verrouillage des comptes, les changements de mot de passe ou encore les modifications des stratégies de groupe afin d’éviter les conflits ou les écrasements.

Il joue également par défaut le rôle de serveur de temps pour l’ensemble du domaine. Il est en effet très important que l’heure et la date soient bien synchronisées dans un domaine afin d’éviter de très nombreux dysfonctionnements.

Ce rôle est unique au sein d’un domaine.

Le premier contrôleur de domaine d’un domaine détiendra par défaut les cinq rôles FSMO. Il sera cependant possible par la suite de transférer les rôles si vous souhaitez les répartir entre plusieurs contrôleurs de domaine.

Dans le prochain chapitre, nous évoquerons la notion d’organisation au sein d’un domaine AD.

Contrôleur de domaine et catalogue global ⇐ : Accéder au chapitre précédent

Accéder au chapitre suivant : ⇒ Structure d’un domaine et unités organisationnelles