Cet article est le septième d’une série traitant d’un thème bien connu de tout SysAdmin qui se respecte (sauf les full linuxiens of course :-D), j’ai nommé : Active Directory (AD) !

Cette série est uniquement un survol du fonctionnement d’un AD et des éléments importants qui le composent car le sujet est extrêmement vaste… Cette petite “introduction à Active Directory” a été divisée en plusieurs parties car les notions ne sont pas toujours faciles à digérer…

Bon courage !

Sommaire :

1/8 – Introduction : Qu’est ce qu’Active Directory ?

2/8 – Comprendre la notion de domaine Active Directory

3/8 – Contrôleur de domaine et catalogue global

4/8 – Rôles FSMO

5/8 – Structure d’un domaine et unités organisationnelles

6/8 – Stratégies de groupe

7/8 – Gestion des groupes sous Active Directory

8/8 – Conclusion : l’Active Directory, l’épine dorsale d’une infrastructure

Gestion des groupes sous Active Directory

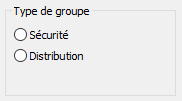

Dans un environnement Active Directory, il existe deux types de groupe : les groupes de « Sécurité » et les groupes de « Distribution ».

Les groupes de distribution sont spécifiques et ne peuvent en aucun cas être associés aux permissions que l’on attribuerait sur un répertoire partagé car ils ne disposent pas de « SID », d’identifiant de sécurité. Ils justifient leur existence généralement pour des besoins applicatifs avec un serveur de messagerie électronique comme Microsoft Exchange.

Grâce à ce type de groupe, on pourrait envoyer un mail à plusieurs personnes qui en sont membres, en même temps, sans avoir besoin de renseigner leurs adresses mails respectives une par une.

Les groupes de sécurité vont être utilisés pour organiser les utilisateurs et ordinateurs du domaine mais aussi et surtout pour fixer des permissions d’accès sur des ressources.

Prenons le cas d’un répertoire réseau qui doit être accessible pour l’ensemble du personnel du département Logistique (100 employés). Pour que chaque utilisateur dispose de droits d’accès à ce répertoire, il faudrait les ajouter un à un et les autoriser à interagir dans ce dossier, ce qui est long et fastidieux pour un administrateur et entraînerait une mauvaise gestion et un mauvais suivi par la suite.

La meilleure solution, qui est d’ailleurs une « bonne pratique » préconisée par Microsoft, serait d’ajouter tous les employés du service Logistique dans un groupe de sécurité et appliquer des droits à ce répertoire réseau, directement au groupe. Ceci va permettre à un administrateur de travailler efficacement et lui apporter un gain de temps non négligeable en cas de modifications des permissions.

La meilleure solution, qui est d’ailleurs une « bonne pratique » préconisée par Microsoft, serait d’ajouter tous les employés du service Logistique dans un groupe de sécurité et appliquer des droits à ce répertoire réseau, directement au groupe. Ceci va permettre à un administrateur de travailler efficacement et lui apporter un gain de temps non négligeable en cas de modifications des permissions.

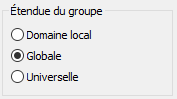

Les groupes de sécurité sont eux répartis en 3 catégories distinctes que l’on appelle des « étendues ».

Ces étendues de groupes de sécurité vont pouvoir agir différemment et contenir différents objets membres soit, au sein du domaine, soit, au sein de toute la forêt. Voici les 3 étendues de groupes de sécurité existantes :

- Groupe de domaine local (GDL): utilisé dans le domaine créé uniquement

- Groupe global (GG): utilisé sur toute la forêt et dans les domaines approuvés

- Groupe universel (GU): utilisé sur l’ensemble de la forêt.

Un article décrivant plus en détails les notions de groupes de sécurité et la bonne pratique liée à leur utilisation dans un domaine est disponible ici : La méthode AGDLP : L’art de gérer ses permissions selon Microsoft

A travers ce petit survol, il est apparu que les notions de domaine Active Directory sont nombreuses mais très importantes. La conclusion suivante fera le résumé de l’intérêt véritable d’un AD dans son environnement et mettra l’accent sur son indispensabilité.

Stratégies de groupe ⇐ : Accéder au chapitre précédent

Accéder au chapitre suivant : ⇒ Conclusion : l’AD, l’épine dorsale d’une infrastructure