Cet article est le sixième d’une série traitant d’un thème bien connu de tout SysAdmin qui se respecte (sauf les full linuxiens of course :-D), j’ai nommé : Active Directory (AD) !

Cette série est uniquement un survol du fonctionnement d’un AD et des éléments importants qui le composent car le sujet est extrêmement vaste… Cette petite “introduction à Active Directory” a été divisée en plusieurs parties car les notions ne sont pas toujours faciles à digérer…

Bon courage !

Sommaire :

1/8 – Introduction : Qu’est ce qu’Active Directory ?

2/8 – Comprendre la notion de domaine Active Directory

3/8 – Contrôleur de domaine et catalogue global

4/8 – Rôles FSMO

5/8 – Structure d’un domaine et unités organisationnelles

6/8 – Stratégies de groupe

7/8 – Gestion des groupes sous Active Directory

8/8 – Conclusion : l’Active Directory, l’épine dorsale d’une infrastructure

Stratégies de groupe

L’intérêt d’utiliser des Unités d’Organisations pour structurer son Active Directory, c’est de pouvoir y appliquer des stratégies de groupe.

Les stratégies de groupe (GPO) sont des outils très puissants de configuration de l’environnement applicables sur des ordinateurs et/ou des utilisateurs membres d’un domaine Active Directory.

Les stratégies de groupe (GPO) sont des outils très puissants de configuration de l’environnement applicables sur des ordinateurs et/ou des utilisateurs membres d’un domaine Active Directory.

Voici quelques exemples d’utilités des stratégies de groupe dans un domaine :

- Déployer, mettre à jour, désinstaller un logiciel

- Lancer des scripts automatisant des tâches au démarrage/arrêt d’une machine

- Imposer des stratégies de compte (longueur d’un mot de passe, complexité…)

- Déléguer des tâches d’administration

- Empêcher le plug de médias amovibles

- Paramétrer la sécurité (pare-feu, stratégie VPN, Wifi…)

- Et bien plus encore…

Des milliers de GPO sont disponibles sur un serveur et ce nombre augmente avec les versions de Windows. Par exemple, un serveur Windows 2016 regroupe entre 3500 et 4000 stratégies de sécurité.

Les stratégies de groupe ne s’arrêtent pas aux systèmes Windows mais peuvent aujourd’hui permettre aux administrateurs de configurer des logiciels comme les navigateurs Internet Chrome et Firefox, mais aussi les différentes versions du Pack Office.

Microsoft met pour cela à disposition des modèles d’administration qui sont un ensemble de fichiers au format « ADMX » contenant des paramètres de stratégie. C’est l’intégration de ces fichiers au sein du serveur Active Directory qui va permettre d’effectuer des configurations sur des logiciels par exemple.

Les fichiers ADMX fournis par Microsoft concernent également des paramètres de stratégie pour des systèmes d’exploitation Windows différents de la version du serveur contrôleur de domaine. Vous pourrez importer des paramètres qui existait sous Windows 7 ou Windows Server 2008 et ainsi gérer votre parc de façon plus ciblée.

| Info + : Pour en savoir plus sur les fichiers modèles d’administration et leur intégration dans un environnement Active Directory, se référer à la procédure officielle de Microsoft accessible par ce lien : Support Microsoft – magasin central pour GPO |

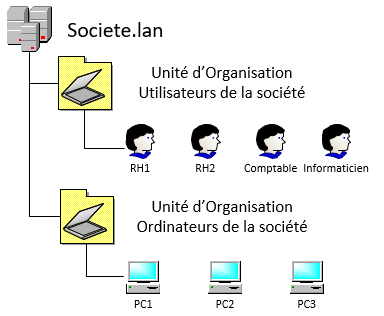

Le gros avantage d’utiliser une stratégie de groupe directement sur une Unité d’Organisation (OU) c’est de pouvoir cibler son application. Par exemple, nous pouvons par une stratégie définir que tous les utilisateurs du service RH doivent avoir des mots de passe bien plus complexes que ceux des utilisateurs du service Logistique.

Comme nous avons bien structuré notre Active Directory, nous allons appliquer la stratégie à l’Unité d’Organisation qui contient tous les employés du service RH et ainsi, aucun autre employé ne sera impacté.

Théoriquement, une GPO s’applique sur un domaine, un site ou une unité d’organisation. Mais techniquement, elle s’applique à un groupe, comme son nom l’indique. Si l’on crée une GPO sur une Unité d’Organisation, elle sera appliquée directement à un groupe par défaut « Utilisateurs authentifiés » c’est-à-dire, « Utilisateurs contenues dans cette OU ».

Mais imaginons que nous ayons structuré notre domaine comme ceci :

Comme tous les utilisateurs, quel que soit leur service, se trouvent dans la même Unité d’Organisation, comment faire pour que seuls les employés du département RH aient un mot de passe fort ? Si nous appliquons une GPO sur toute l’OU des utilisateurs, tout le monde devra avoir un mot de passe fort ! (Ce qui en soit est une bonne idée mais ce n’est pas ce que nous voulons dans notre cas précis…)

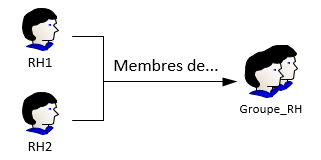

Dans ce cas, il faut créer un nouveau groupe sur le domaine. Ce groupe devra contenir uniquement les employés du département RH.

Il faudra ensuite appliquer un filtrage de sécurité sur la stratégie en supprimant le groupe « Utilisateurs authentifiés » présent par défaut et en y ajoutant uniquement le groupe « Groupe_RH ». Ainsi, les autres employés ne seront pas soumis à cette stratégie.

Un article plus complet traitant le sujet des GPO est disponible ici : Zoom sur les stratégies de groupe

La gestion des groupes sous Active Directory sera évoquée dans le chapitre suivant.

Structure d’un domaine et unités organisationnelles ⇐ : Accéder au chapitre précédent

Accéder au chapitre suivant : ⇒ Gestion des groupes sous Active Directory